MR • 20 Agt 2025 10:33

Celah Keamanan Berbahaya Ditemukan di GitHub Copilot dan Visual Studio Code Selengkapnya

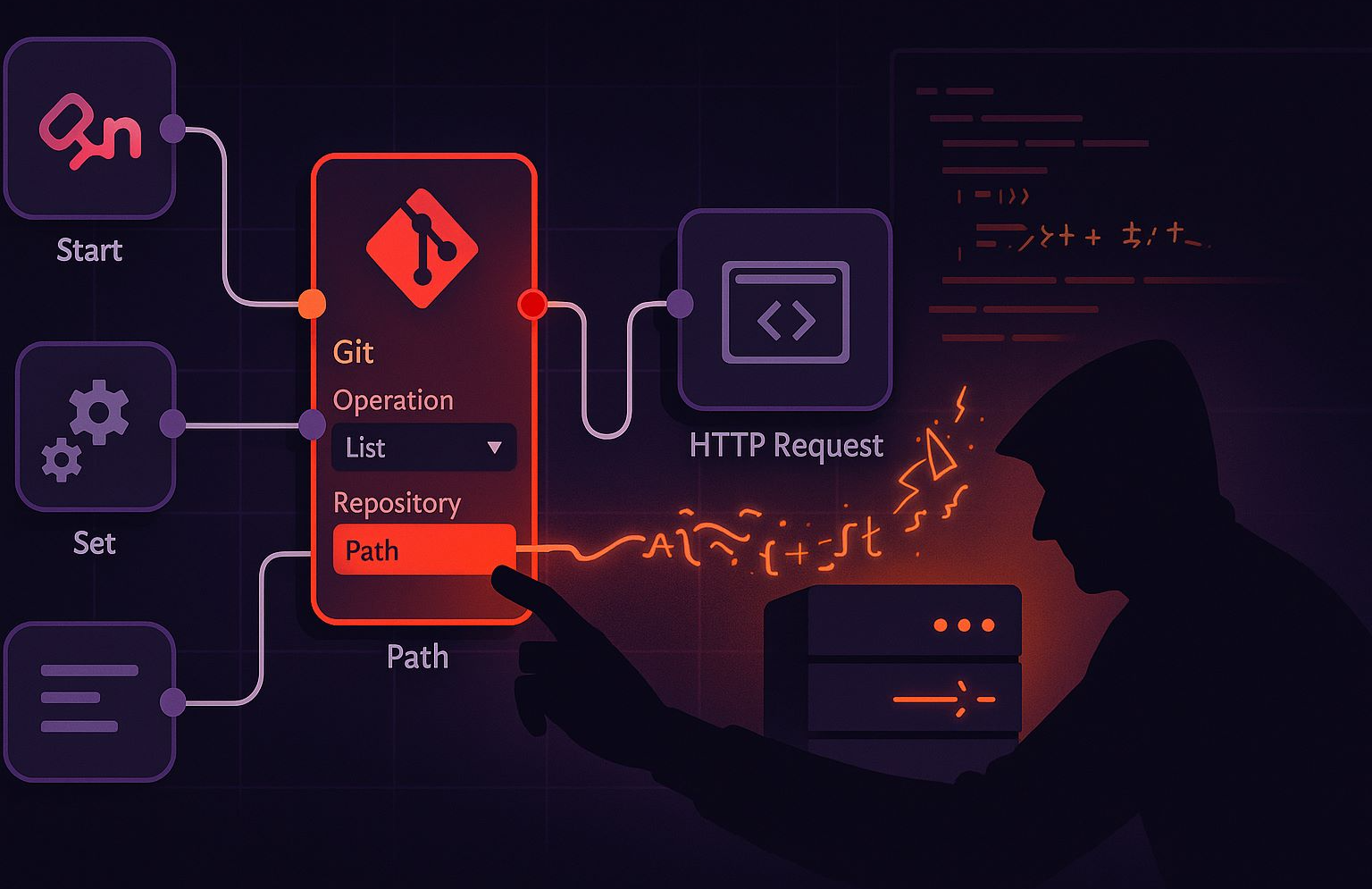

Platform otomasi workflow open-source n8n terkena kerentanan berbahaya CVE-2025-65964 (CVSS 9.4) yang memungkinkan penyerang mengeksekusi kode arbitrer di sistem host dengan menyalahgunakan integrasi Git. Celah ini dapat dieksploitasi jika penyerang berhasil membuat atau memodifikasi workflow yang menggunakan Git node.

Bagaimana cara kerjanya?

Serangan memanfaatkan operasi Add Config di Git node n8n. Penyerang dapat mengatur parameter core.hooksPath untuk mengarah ke direktori berisi Git hook berbahaya. Ketika Git node menjalankan operasi Git berikutnya (seperti git pull, git commit, dll.), Git secara otomatis mengeksekusi hook tersebut sebagai perintah sistem lokal—dengan hak akses proses n8n.

Skenario serangan:

Penyerang membuat workflow berbahaya atau memodifikasi workflow yang ada

Workflow menggunakan Git node dengan konfigurasi core.hooksPath mengarah ke direktori attacker

Penyerang menyisipkan malicious Git hook (misalnya post-checkout, pre-commit)

Saat workflow dijalankan dan Git node melakukan operasi, hook dieksekusi otomatis

Penyerang mendapat eksekusi kode dengan privilege proses n8n

Dampak bagi sistem

Jika berhasil dieksploitasi:

Kompromi sistem penuh: Penyerang dapat menjalankan perintah apapun dengan hak akses n8n

Pencurian kredensial: Akses ke secrets, API keys, dan koneksi layanan yang dikelola n8n

Gangguan workflow otomasi: Manipulasi atau pemutusan proses bisnis kritis

Lateral movement: Kompromi layanan downstream yang terhubung dengan n8n (database, API, cloud services)

Backdoor persisten: Pemasangan malware atau shell untuk akses jangka panjang

Siapa yang berisiko?

Instance n8n yang:

Mengizinkan pengguna tidak tepercaya membuat/edit workflow

Menggunakan Git node dalam workflow

Mengimport workflow dari repositori eksternal atau marketplace tanpa review ketat

Terekspos ke lingkungan multi-tenant atau shared hosting

Rekomendasi keamanan

Update segera ke n8n versi 2.0.0 atau lebih baru—ini satu-satunya mitigasi permanen.

Langkah tambahan:

Audit workflow yang ada: Cek semua workflow menggunakan Git node, terutama yang berasal dari sumber eksternal

Batasi akses workflow: Terapkan kontrol ketat siapa yang boleh membuat/memodifikasi workflow dengan Git node

Review konfigurasi Git: Pastikan tidak ada core.hooksPath mencurigakan di Git config

Isolasi proses n8n: Jalankan n8n dengan least privilege, gunakan container atau sandbox untuk membatasi dampak RCE

Monitor eksekusi: Log semua Git operations dan alert jika ada hook execution yang tidak biasa

Deteksi di environment Anda:

bash

# Cek workflow dengan Git node grep -r "\"type\":\"n8n-nodes-base.git\"" ~/.n8n/workflows/ # Review Git config di workflow storage find ~/.n8n -name "*.git" -exec git config --list \;

Referensi

SecurityOnline.info: "Critical n8n RCE Flaw (CVE-2025-65964) Allows Remote Code Execution via Git Node Configuration Manipulation" — https://securityonline.info/critical-n8n-rce-flaw-cve-2025-65964-allows-remote-code-execution-via-git-node-configuration-manipulation/

Patch SEKARANG sebelum workflow automation Anda jadi pintu masuk hacker! 🚨