MR • 25 Agt 2025 09:28

Kerentanan Kritis Library JavaScript sha.js Ancam Keamanan Aplikasi Web Global Selengkapnya

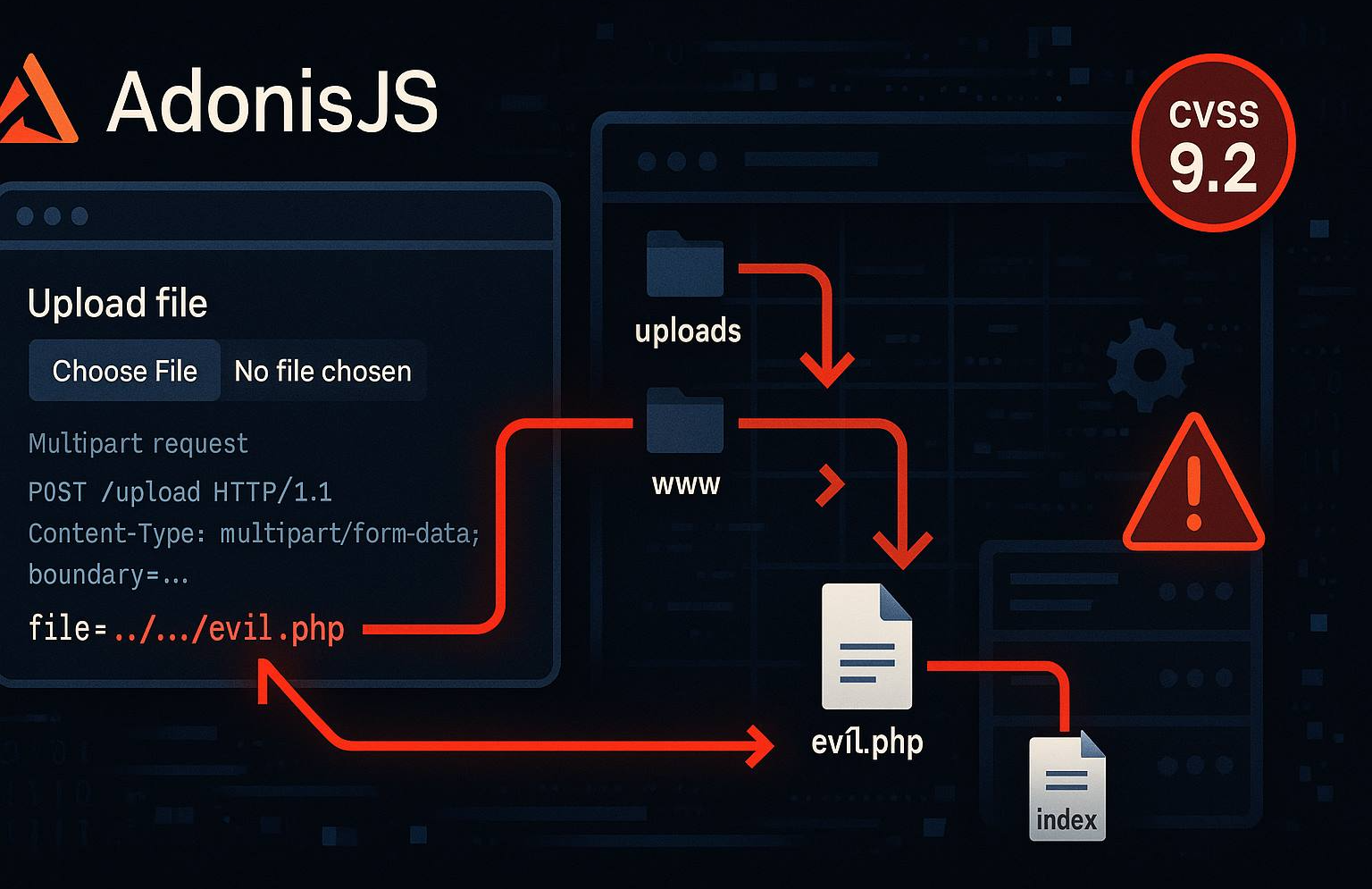

Framework AdonisJS terdampak kerentanan serius CVE-2026-21440 dengan skor CVSS 9,2 (Critical) yang memungkinkan penyerang menulis file sewenang‑wenang di server dan dalam skenario tertentu berujung pada Remote Code Execution (RCE). Celah ini sangat berbahaya bagi aplikasi yang menerima upload file tanpa validasi dan sandboxing yang ketat.

Di mana letak masalahnya?

Kerentanan bersumber dari cara paket @adonisjs/bodyparser menangani multipart file upload.

Akibat adanya kelemahan path traversal, penyerang dapat:

Mengirim request multipart berbahaya dengan nama/path file yang dimodifikasi

Melewati batas direktori yang seharusnya dilindungi

Menulis file ke lokasi sensitif di server, di luar folder upload yang diizinkan

Dengan kemampuan menulis file di lokasi arbitrer, penyerang bisa menimpa file konfigurasi aplikasi, file sistem, atau menanam backdoor.

Versi yang terdampak

Kerentanan ini memengaruhi:

@adonisjs/bodyparser hingga versi 10.1.1

Versi 11.x pra‑rilis sebelum 11.0.0-next.6

Aplikasi AdonisJS yang menggunakan paket tersebut dan menerima upload file dari pengguna (terutama dari sumber tak tepercaya atau publik) berada dalam risiko tinggi.

Dampak bagi aplikasi dan server

Dengan arbitrary file write, penyerang dapat:

Menimpa file aplikasi penting (misalnya route, controller, atau view) untuk menyisipkan kode berbahaya

Menulis file eksekusi (web shell, script, dll.) ke direktori yang dapat dijalankan server

Mengubah konfigurasi agar mengarahkan ulang request atau membuka akses tambahan

Dalam banyak arsitektur deployment, langkah‑langkah ini dapat diekskalasi menjadi Remote Code Execution (RCE) dan berujung pada:

Pengambilalihan penuh aplikasi AdonisJS

Potensi kompromi seluruh environment hosting (server, container, atau instance cloud)

Rekomendasi patch dan update

Pengembang AdonisJS telah merilis versi perbaikan untuk menutup celah ini. Disarankan untuk segera:

Update @adonisjs/bodyparser ke versi 10.1.2

Atau ke versi 11.0.0-next.6 (atau yang lebih baru jika tersedia)

Pastikan seluruh environment (production, staging, dan test yang terekspos) diperbarui secara konsisten.

Langkah mitigasi tambahan

Selain patch, langkah hardening berikut sangat penting:

Perketat validasi upload file

Batasi tipe file (MIME type & ekstensi) yang diizinkan

Terapkan pemeriksaan ukuran file dan content scanning bila memungkinkan

Isolasi direktori upload

Simpan file upload di folder terpisah yang tidak dapat dieksekusi oleh web server

Gunakan permission minimal di file system untuk user yang menjalankan aplikasi

Batasi permukaan serangan

Hindari menerima upload dari user anonim jika tidak benar‑benar perlu

Tambahkan lapisan proteksi (WAF, rate limiting) pada endpoint upload

Monitoring & deteksi

Pantau munculnya file baru yang mencurigakan di direktori aplikasi atau sistem

Review log request yang mengandung pola path traversal (misalnya ../ dalam nama file)

Dengan patch cepat dan penguatan konfigurasi upload, organisasi dapat menurunkan risiko eksploitasi CVE-2026-21440 secara signifikan.

MR • 14 Agt 2025 09:37

Zoom Rilis Patch Darurat untuk Dua Kerentanan Kritis di Platform Windows Selengkapnya