MR • 13 Agt 2025 10:19

Apple Rilis Patch Keamanan Darurat untuk 72+ Kerentanan Kritis di iOS, macOS, dan Produk Lainnya Selengkapnya

Microsoft merilis pembaruan keamanan untuk empat celah elevasi hak istimewa pada layanan Windows Defender Firewall yang memungkinkan penyerang terautentikasi meningkatkan hak dari tingkat integritas menengah menjadi Local Service pada perangkat Windows. Celah ini dinilai “Important” dengan skor CVSS hingga 7.8, tiga di antaranya terkait cacat type confusion, sementara satu tidak dirinci, dan meski eksploitasi dinilai kurang mungkin, risikonya tetap signifikan jika disalahgunakan.

Apa yang terjadi

Empat kerentanan pada layanan Windows Defender Firewall dapat dipakai untuk eskalasi hak istimewa lokal setelah penyerang memiliki akses terautentikasi di mesin target. Microsoft telah menyediakan pembaruan resmi untuk menutup setiap CVE, yang perlu segera diterapkan agar layanan firewall tidak menjadi jalur pintas eskalasi hak.

Dampak utama

Eskalasi ke Local Service membuka peluang manipulasi sumber daya sistem, melemahkan proteksi keamanan, hingga pemasangan perangkat lunak berbahaya secara persisten. Pada lingkungan perusahaan, celah ini dapat menjadi batu loncatan untuk gerakan lateral atau pengambilalihan proses yang lebih sensitif.

Rincian CVE singkat

CVE-2025-53808 (CVSS 7.8): Elevation of Privilege yang memungkinkan penyerang terautentikasi memperoleh hak Local Service.

CVE-2025-54104 (CVSS 7.8): Type confusion yang memicu eskalasi hak di layanan Windows Defender Firewall.

CVE-2025-54109 (CVSS 7.8): Type confusion serupa yang memungkinkan peningkatan hak akses lokal.

CVE-2025-54915 (CVSS 7.0): Type confusion dengan kemungkinan eksploitasi dinilai lebih kecil, namun tetap membutuhkan penerapan pembaruan.

Siapa berisiko

Semua endpoint Windows yang menjalankan Windows Defender Firewall berpotensi terdampak sebelum pembaruan diterapkan. Organisasi dengan jadwal patch tertunda atau perangkat dengan hak lokal luas menghadapi risiko lebih tinggi terhadap penyalahgunaan eskalasi hak.

Rekomendasi tindakan

Segera terapkan pembaruan resmi Microsoft untuk masing‑masing CVE dan pastikan versi layanan sesuai panduan produsen.

Prioritaskan sistem bernilai tinggi, pantau dampak pasca‑patch melalui telemetri/EDR, dan siapkan rollback terukur jika dibutuhkan.

Terapkan prinsip least privilege, perketat kontrol aplikasi (mis. AppLocker/WDAC), dan batasi eksekusi kode tak tepercaya untuk mengurangi prasyarat eksploitasi.

Audit cepat seluruh endpoint untuk memverifikasi tingkat patch Windows Defender Firewall dan dokumentasikan status kepatuhan patch.

Status eksploitasi

Eksploitasi saat ini dinilai “kurang mungkin” karena membutuhkan prasyarat akses lokal/terautentikasi, namun penerapan patch tetap mendesak untuk mencegah penyalahgunaan di lingkungan nyata.

Sumber dan tautan resmi

Ringkasan berita: CyberSecurityNews — “Windows Defender Firewall Vulnerabilities Let Attackers Elevate Privileges” — https://cybersecuritynews.com/windows-defender-firewall-vulnerabilities/

Microsoft Security Update Guide (MSRC):

CVE-2025-53808 — https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-53808

CVE-2025-54104 — https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-54104

CVE-2025-54109 — https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-54109

CVE-2025-54915 — https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-54915

MR • 11 Des 2025 11:51

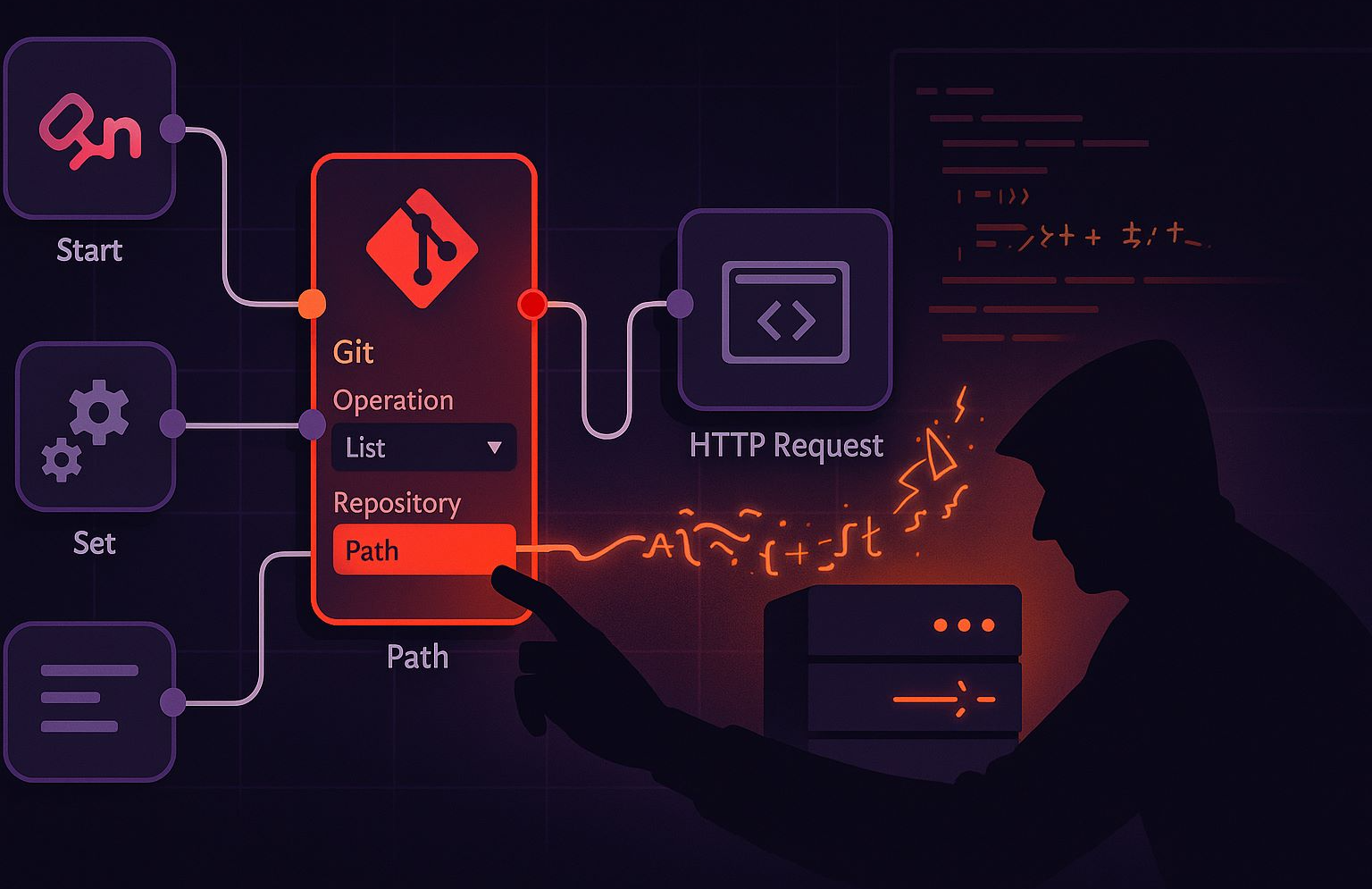

Celah Kritis n8n: Hacker Bisa Jalankan Kode Lewat Konfigurasi Git Node Berbahaya Selengkapnya