Serangan Malware Pencuri Kata Sandi terhadap Pengguna macOS Meningkat Pesat

Baru-baru ini, pengguna macOS mengalami peningkatan signifikan dalam serangan malware pencuri kata sandi. Ancaman ini sering disebarkan melalui iklan berbahaya dan penginstal aplikasi palsu, dengan tiga jenis malware utama yang teridentifikasi: "Atomic Stealer", "Poseidon Stealer", dan "Cthulhu Stealer".

Analisis Malware:

- Atomic Stealer: Ditemukan pertama kali pada April 2023, malware ini dijual sebagai layanan malware (MaaS) di forum peretas dan Telegram. Awalnya ditulis dalam bahasa Go, kemudian berkembang ke C++, dan beberapa versinya menyertakan skrip Python atau binary Mach-O. Atomic Stealer didistribusikan melalui malvertising dan menargetkan data sensitif seperti kata sandi browser, dompet kripto, dan data pesan instan.

- Poseidon Stealer: Diiklankan oleh "Rodrigo4", yang diduga mantan pengembang Atomic Stealer. Malware ini disebarkan melalui penginstal trojan yang meniru aplikasi sah, seringkali melalui iklan Google dan email berbahaya. Menggunakan AppleScript yang dikodekan untuk mengeksekusi logika utamanya, Poseidon Stealer meminta kata sandi selama proses instalasi dan mencuri data seperti kata sandi browser, dompet kripto, catatan dari aplikasi Notes macOS, dan data Telegram.

- Cthulhu Stealer: Dijual melalui Telegram oleh "Cthulhu Team", malware ini ditulis dalam bahasa Go dan didistribusikan melalui penginstal aplikasi berbahaya. Menargetkan berbagai data, termasuk kredensial browser, dompet kripto, dan file dengan ekstensi tertentu seperti .png, .jpg, dan .pdf. Cthulhu Stealer menggunakan dialog palsu untuk meminta kata sandi, termasuk kata sandi MetaMask, menyimpan data yang dicuri di direktori /Users/Shared/NW, dan mengunggahnya ke server command-and-control.

Tindakan Pencegahan:

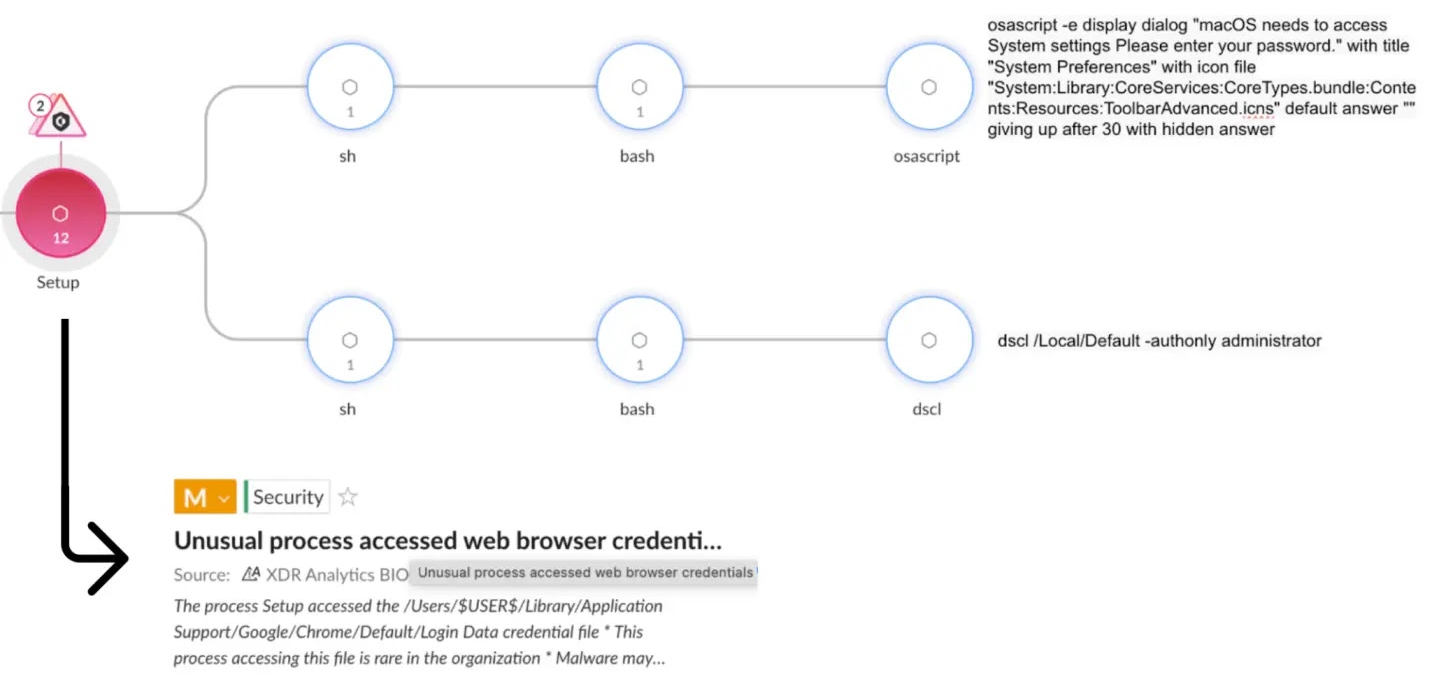

- Deteksi Lanjutan: Menggunakan alat deteksi seperti Cortex XDR yang menawarkan analitik untuk mendeteksi pencurian kredensial dan informasi sensitif. Alat ini memantau eksekusi AppleScript yang tidak biasa dan akses file sensitif untuk mengidentifikasi aktivitas berbahaya.

- Strategi Pertahanan Berlapis: Menerapkan strategi pertahanan berlapis dan tetap terinformasi tentang ancaman terbaru adalah langkah penting dalam melindungi informasi sensitif.

Indikator Kompromi (IoC):

- Hash SHA256 untuk Atomic Stealer:

- 599e6358503a0569d998f09ccfbdeaa629d8910f410e26df0ffbd68112e77b05

- a33705df80d2a7c2deeb192c3de9e7f06c7bfd14b84f782cf86099c52a8b0178

- Alamat IP untuk Server C2 Atomic Stealer:

- 94.142.138[.]177

- 194.169.175[.]117

- Hash SHA256 untuk Poseidon Stealer:

- 9f4f286e5e40b252512540cc186727abfb0ad15a76f91855b1e72efb006b854c

- 5880430d86d092ac56bfa4aec7e245e3d9084e996165d64549ccb66b626d8

Dengan meningkatnya ancaman ini, penting bagi pengguna macOS untuk tetap waspada, memastikan perangkat lunak mereka diperbarui, dan menghindari mengunduh aplikasi dari sumber yang tidak tepercaya.