MR • 19 Agt 2025 08:26

Google Chrome Rilis Pembaruan Keamanan Kritis Atasi Kerentanan Berbahaya Selengkapnya

Sebuah ancaman serius terhadap keamanan pengguna peramban Google Chrome telah teridentifikasi, terkait dengan kerentanan kritis pada versi 144 yang dapat dimanfaatkan oleh penyerang jarak jauh untuk mengeksekusi kode berbahaya tanpa izin. Kerentanan ini, yang diklasifikasikan sebagai use-after-free (UaF), terdapat pada komponen Blink yang merupakan mesin rendering inti Chrome. Jika berhasil dieksploitasi, penyerang dapat mengambil alih sistem pengguna hanya dengan membuat mereka mengunjungi halaman web yang telah dikompromikan. Google telah merilis pembaruan keamanan untuk menambal kerentanan ini, namun pengguna yang belum memperbarui perangkat lunak mereka tetap berisiko tinggi terhadap eksploitasi aktif.

Serangan ini menjadi perhatian khusus karena dapat dilakukan secara otomatis tanpa interaksi pengguna yang signifikan, menjadikannya vektor serangan yang sangat efektif bagi aktor ancaman. Organisasi dan individu yang menggunakan Google Chrome disarankan segera memperbarui peramban ke versi terbaru guna mencegah potensi infiltrasi sistem dan pencurian data.

Bagaimana Modus Serangannya?

- Penyerang menyiapkan halaman web jahat yang dirancang khusus untuk mengeksploitasi kerentanan use-after-free pada komponen Blink di Google Chrome.

- - Ketika pengguna membuka halaman tersebut, skrip berbahaya dijalankan secara otomatis di latar belakang.

- - Eksploitasi UaF memungkinkan penyerang untuk mengakses memori yang telah dibebaskan, menciptakan kondisi untuk eksekusi kode arbitrer.

- - Melalui kondisi memori yang terkontrol, penyerang berhasil menjalankan kode berbahaya dengan hak akses pengguna.

- - Kode berbahaya dapat menginstal malware, mencuri data sensitif, atau mempertahankan akses persisten ke sistem.

Mengapa Sulit Dibedakan dari yang Asli?

- Halaman web jahat dapat dirancang menyerupai situs resmi atau tepercaya menggunakan desain yang meyakinkan dan domain yang mirip (typosquatting).

- - Eksploitasi terjadi secara otomatis tanpa memerlukan klik atau unduhan oleh pengguna, sehingga tidak memicu kecurigaan.

- - Tidak ada indikator peringatan yang jelas dari peramban jika pengguna belum memperbarui ke versi aman.

- - Penyerang dapat menggunakan teknik enkripsi dan obfuscation untuk menyembunyikan kode berbahaya dari deteksi awal.

Tujuan dan Teknik yang Digunakan

- Tujuan utama: Eksekusi kode jarak jauh (Remote Code Execution/RCE) tanpa autentikasi.

- - Kerentanan termasuk dalam kategori use-after-free (UaF), yang merupakan kerentanan memori kritis.

- - Teknik eksploitasi memanfaatkan kondisi race condition dalam manajemen memori komponen rendering Blink.

- - Terkait dengan MITRE ATT&CK:

- - Tactic: Execution

- - Technique: T1203 - Exploitation for Client Execution

- - Sub-technique: T1059.007 - JavaScript Execution

- - Target serangan meliputi pengguna individu, karyawan perusahaan, hingga sistem internal organisasi yang menggunakan Chrome sebagai peramban utama.

Rekomendasi untuk Pengguna dan Organisasi

- Segera perbarui Google Chrome ke versi 144.0.7357.130 atau lebih baru untuk semua platform (Windows, macOS, Linux).

- - Nonaktifkan ekstensi pihak ketiga yang tidak diperlukan guna mengurangi permukaan serangan.

- - Aktifkan fitur keamanan Chrome seperti Safe Browsing dan Site Isolation.

- - Terapkan kebijakan pembaruan otomatis pada semua perangkat organisasi.

- - Gunakan solusi keamanan endpoint (EDR/XDR) untuk mendeteksi dan memblokir aktivitas mencurigakan pasca-eksploitasi.

- - Edukasi pengguna tentang risiko mengunjungi situs web yang tidak dikenal atau mencurigakan.

- - Pantau log sistem dan jaringan untuk aktivitas anomali yang mengindikasikan eksploitasi kerentanan peramban.

Kerentanan pada Google Chrome versi 144 merupakan contoh nyata betapa pentingnya pembaruan perangkat lunak secara berkala. Dengan eksploitasi aktif yang telah dilaporkan, organisasi dan pengguna pribadi harus segera mengambil tindakan mitigasi untuk mencegah kompromi sistem. Mengingat luasnya penggunaan Chrome, ancaman ini berpotensi menyebar secara masif jika tidak ditangani dengan cepat.

Sumber referensi:

https://googlechromereleases.blogspot.com/2026/01/stable-channel-update-for-desktop.html

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2026-0421

https://chromium.googlesource.com/chromium/src/+/7d5cabc2f3e8b1a98d9a1d8f5c4b6e8f7d6c1a2b

MR • 12 Jan 2026 15:06

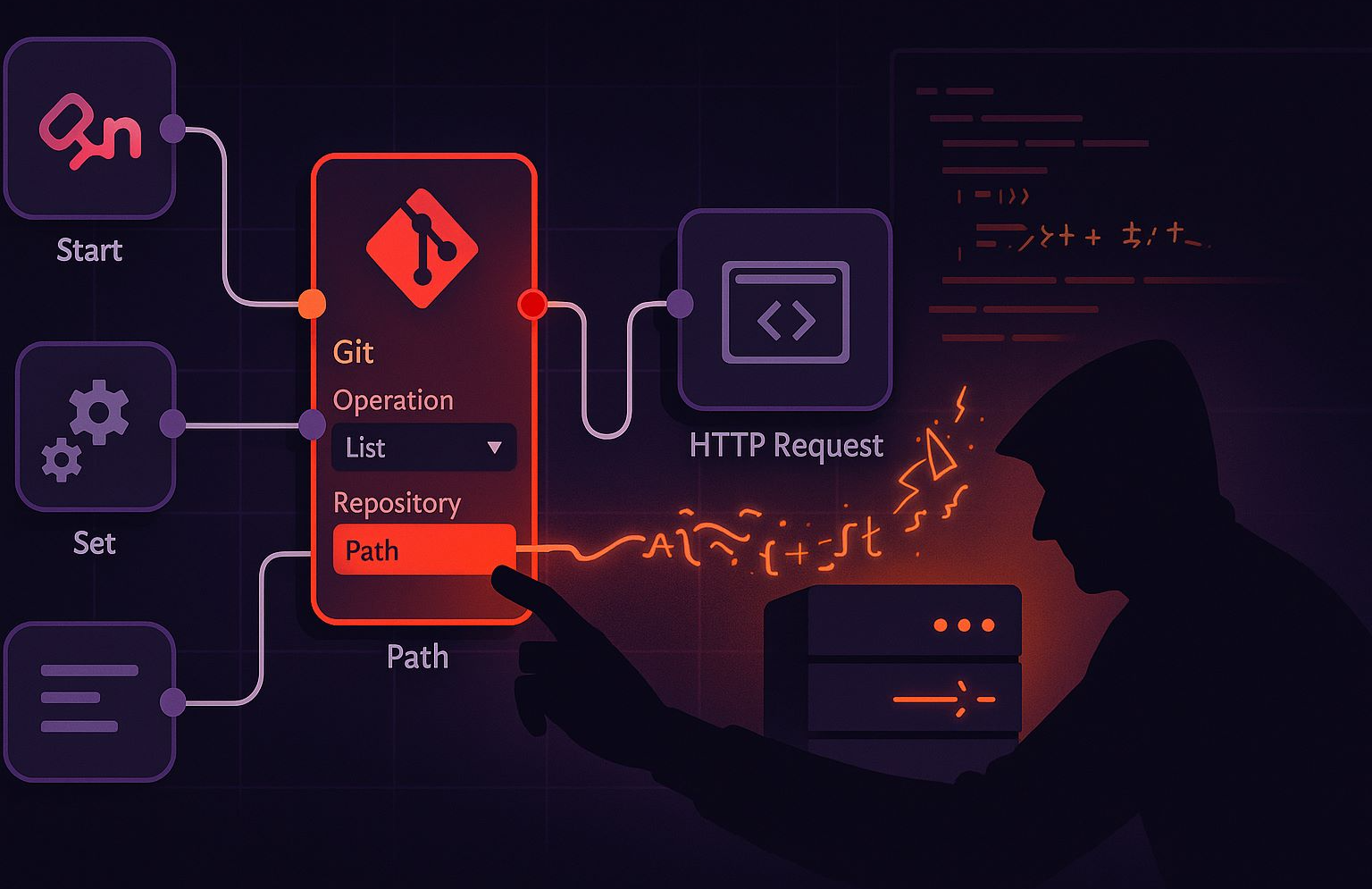

Bahaya! Celah Kritis di Platform n8n Bisa Beri Hacker Akses Penuh ke Sistem Selengkapnya

MR • 11 Des 2025 11:51

Celah Kritis n8n: Hacker Bisa Jalankan Kode Lewat Konfigurasi Git Node Berbahaya Selengkapnya